Audyt informatyczny

Przeprowadzamy audyty informatyczne dotyczące przede wszystkim systemów informatycznych i kodu źródłowego. Podczas audytu oceniamy jakość i kompletność kodu oraz wydajność systemów IT, a także przedstawiamy propozycje zmian, które warto wprowadzić w celu zwiększenia efektywności działania analizowanych rozwiązań.

Zalety przeprowadzenia audytu

Minimalizacja problemów

Analiza potencjalnych zagrożeń pozwala oszacować ryzyko wystąpienia awarii systemów informatycznych, a także znaleźć rozwiązania zapobiegające wystąpieniu trudności.

Zmniejszenie kosztów systemów IT

Zapobieganie problemom lub wczesne wykrycie nieprawidłowości jest zdecydowanie tańsze od likwidowania konsekwencji poważnej awarii systemu IT.

Poprawa efektywności funkcjonowania firmy

Wymiana lub modyfikacja oprogramowania może usprawnić część procesów, a tym samym przyczynić się do podniesienia wydajności pracy pracowników.

Zwiększenie bezpieczeństwa

Sprawdzenie stosowanych zabezpieczeń pozwoli ocenić bezpieczeństwo przechowywanych danych i zminimalizować ryzyko powodzenia ataków cyberprzestępców.

Zakres audytu informatycznego

- sprawdzenie jakości i kompletności kodu,

- weryfikacja poprawności dokumentacji technicznej i instrukcji,

- wykrycie błędów w oprogramowaniu,

- analiza bezpieczeństwa systemów informatycznych,

- kontrola dostępów i uprawnień użytkowników oraz procesu uwierzytelniania haseł,

- analiza architektury IT i konfiguracji sieci,

- weryfikacja wydajności oprogramowania, identyfikacja wąskich gardeł,

- analiza CI/CD,

- przedstawienie propozycji wprowadzenia zmian, które zautomatyzują lub zoptymalizują pewne procesy.

Kiedy przeprowadzić audyt informatyczny?

Audyt informatyczny warto przeprowadzić kiedy chce się:

- potwierdzić jakość dostarczonego rozwiązania technologicznego zbudowanego przez zewnętrznego dostawcę usług IT,

- zmienić system informatyczny,

- sprawdzić bezpieczeństwo przechowywanych danych,

- wdrożyć nowe rozwiązanie, które będzie zintegrowane z obecnym systemem,

- zoptymalizować koszty utrzymania infrastruktury IT,

- zwiększyć wydajność systemów informatycznych

- zmienić dostawcę usług IT, który musi upewnić się, że przejmuje cały projekt.

Nasi Klienci

Polski Związek Motorowy

Adamed

Polska Agencja Prasowa

Astor

IFX Payments

TEB Edukacja

TEB Edukacja

Fundacja Moc Pomocy

Fundacja Moc Pomocy

Elemental Holding

Elemental Holding

French Touch

French Touch

Polski Komitet Normalizacyjny

TU

Bergakademie Freiberg

Bank Nowy BFG

Narodowe Centrum Promieniowania Synchrotronowego SOLARIS

Astorino Kawasaki Robotics

DTK&W Zespół Ogłoszeniowy

Opegieka

Crazy shop

PartyBox

WUOZ w Krakowie

Uniwersytet Medyczny w Łodzi

Grupa Mo

Jeleniogórska Organizacja Turystyczna

eFitness

Instytut Badań Literackich PAN

Danhoss

Fundacja Sztuki, Przygody i Przyjemności ARTS

Opennet.pl

Centrum Medyczne Intermed

![]()

Centrum Rozwoju Edukacji Edicon

Winner Europe

Po amputacji

MamMoc.pl

EtnoStoria

Widzisz Wszystko

EMKA Project

NowaLed ILL

Eco Light LED

LoxiMide

Fundacja AVLab.pl

RCC Nova

Vector Controls

Virtual SMS

Parus Holdings

Biuro Partner

Optime.AI

M2M Team

Firma Beesset zwróciła się do nas z prośbą o przeprowadzenie audytu bezpieczeństwa i architektury stworzonego przez nich rozwiązania, przed jego produkcyjnym wdrożeniem.

Przeprowadziliśmy kompleksowy audyt, składający się z kilku faz obejmujących różne pod-typy audytów. Wszystko to zgodnie z wymaganymi poziomami standardów. Klient otrzymał od nas końcowy raport z audytu, który potwierdza, że system spełnia wymagany poziom zabezpieczeń.

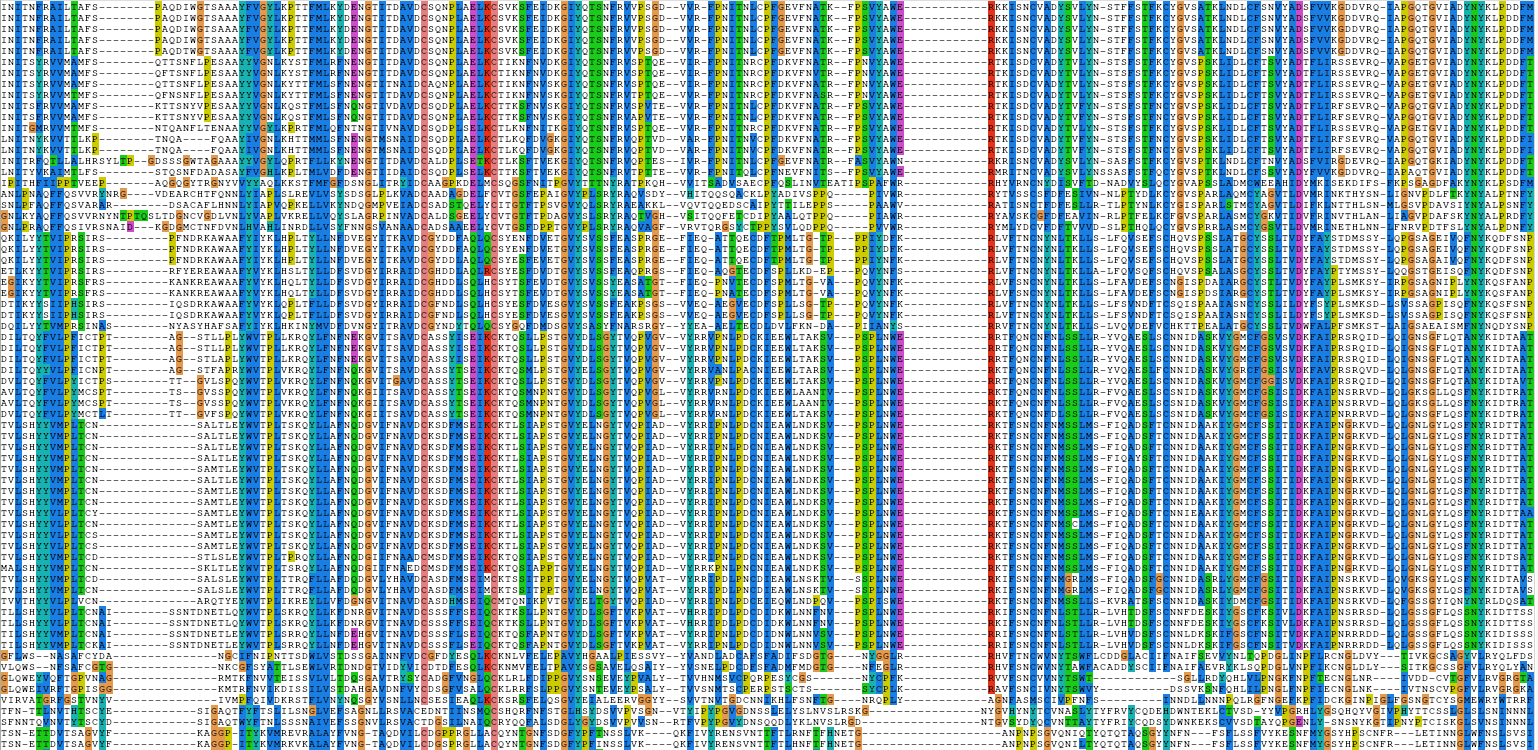

Firma postanowiła stworzyć dedykowany system do zarządzania dokumentacją badań medycznych. W ramach tego projektu pełniliśmy rolę konsultanta technicznego. Aktywnie uczestniczyliśmy w określeniu zakresu systemu, wyborze odpowiednich technologii i projektowaniu jego architektury.

W ramach swojej działalności firma opracowała edukacyjnego robota ASTORINO. Dla którego zbudowaliśmy interpreter języka AS do języka C. Język AS jest używany do programowania robotów Kawasaki.

Jednym z głównych wyzwań technologicznych było stworzenie interpretera, który działa przy minimalnym zużyciu pamięci RAM i jest uruchamiany na mikrokontrolerze robota.

Dzięki naszemu zespołowi, firma może sprawnie i skutecznie wdrażać nowe rozwiązania w branży e-commerce.

Czym jest audyt informatyczny?

Audyt informatyczny polega na przeprowadzeniu analizy i dokonaniu oceny funkcjonowania systemów informatycznych stosowanych w danej firmie. Celem audytu IT jest określenie wydajności i sprawności używanych rozwiązań. Audytorzy sprawdzają również czy system w dostateczny sposób chroni dane oraz czy działa zgodnie z przyjętymi celami operacyjnymi i kontrolnymi. Przeprowadzenie audytu nie tylko pozwoli na wykrycie nieprawidłowości w zabezpieczeniach, ale również na usprawnienie działania systemów informatycznych.

Po przeprowadzeniu audytu firma otrzymuje szczegółowy raport, w którym zawarte są wszystkie uwagi dotyczące infrastruktury IT, a w szczególności wypunktowane są słabe i nieefektywne obszary, a także elementy mogące przysporzyć problemów w przyszłości. Dodatkowo raport uzupełniony jest o propozycje rozwiązań, które warto zastosować, aby podnieść poziom bezpieczeństwa i wydajniej korzystać z obecnego systemu informatycznego.

Na czym polega audyt kodu źródłowego?

Audyt kodu źródłowego jest usługą polegającą na zbadaniu jakości analizowanego kodu, jego skalowalności, kompletności, poprawności, łatwości utrzymania i stabilności działania. Ocena jakości kodu polega na sprawdzeniu czy badany kod jest czytelny oraz czy został napisany zgodnie z przyjętymi dobrymi praktykami kodowania. Audyt kodu źródłowego pozwala ustalić czy firma zmaga się z tzw. długiem technologicznym, czyli korzysta z rozwiązań, które w przyszłości mogą stanowić problem, ponieważ stosowana technologia nie jest już wspierana lub wkrótce może przestać być rozwijana. Dodatkowo analiza kodu pomaga wykryć błędy w architekturze i znaleźć niewspierane już biblioteki. Audytorzy określają również stopień odporności oprogramowania na wprowadzanie zmian i refactoring.

Podczas przeprowadzania audytu kodu źródłowego korzysta się z różnych metod i technik badawczych, m.in. wykonuje się statyczną i dynamiczną analizę kodu, a także dokonuje się jego przeglądu (code review). Jednak na początku swoich prac audytorzy zawsze dokładnie zapoznają się z dokumentacją techniczną oprogramowania i dołączonymi do niej instrukcjami. Analizując kod audytorzy nie tylko wykrywają błędy, ale również pomyłki lub braki w dokumentacji, które mogą w przyszłości wpłynąć na koszty rozbudowy lub modyfikacji.

Analiza statyczna kodu polega na przeanalizowaniu jego struktury bez konieczności uruchamiania programu. W ten sposób można znaleźć luki w bezpieczeństwie. Audytorzy zwracają szczególną uwagę na stosowane konstrukcje oraz styl kodowania. Pisanie kodu zgodnie z dobrymi praktykami nie tylko pozwala uniknąć wielu błędów podczas programowania, ale także wymusza trzymanie się pewnych reguł tworzenia kodu i tym samym zwiększa jego jakość, wydajność i stabilność. Obecnie istnieje wiele narzędzi do statycznej analizy kodu. Przykładem jest Code Climate, który wykrywa powtórzenia i skomplikowane konstrukcje. Narzędzie obsługuje takie języki jak CSS, Go, JavaScript, PHP, Python i Ruby. Innym często wykorzystywanym rozwiązaniem do wykrywania błędów w skrypcie stworzonym w języku Python jest Pylint.

Jeśli chodzi o dynamiczną analizę kodu, to polega ona na wykonywaniu różnych testów na uruchomionym programie. Wykorzystuje się ją nie tylko do wykrywania błędów, ale również do testowania odporności interfejsów i API. Do przeprowadzenia analizy należy zasilić program danymi wejściowymi.

Rodzaje audytu informatycznego

Audyt informatyczny może dotyczyć wszystkich elementów i obszarów działania systemów informatycznych lub skupić się tylko na wybranych zagadnieniach. Ze względu na cel przeprowadzenia audytu IT wyodrębnia się kilka jego rodzajów.

Audyt legalności oprogramowania

Audyt legalności oprogramowania pozwala wykryć używanie nielegalnego oprogramowania i tym samym uniknąć wysokich kar finansowych. Podczas kontroli sprawdza się czy sposób użytkowania oprogramowania jest zgodny z tym, co jest zawarte w licencji. Przeprowadzenie audytu legalności oprogramowania zmniejsza ryzyko poniesienia kary w przypadku wystąpienia kontroli i znalezienia nielegalnego rozwiązania.

Audyt sprzętu

Ten rodzaj audytu dostarcza wszystkich informacji o posiadanym sprzęcie oraz o sposobie jego rozdysponowania. Sprawdza czy wszystkie posiadane urządzenia faktycznie działają, czy też część należy naprawić lub też całkowicie się ich pozbyć. Audyt sprzętu polega również na uruchomieniu na każdym komputerze programu, który opisuje konfigurację sprzętową komputera.

Audyt bezpieczeństwa

Audyt bezpieczeństwa nazywany jest również audytem zabezpieczeń i służy do kontrolowania oraz monitorowania mechanizmów ochronnych. Sprawdza bezpieczeństwo przepływu informacji w systemie oraz przechowywanych danych. Należy pamiętać, że wraz z rozwojem technologii pojawiają się nowe metody działania cyberprzestępców i tym samym powstają kolejne zabezpieczenia. Regularnie przeprowadzane audyty bezpieczeństwa minimalizują ryzyko wycieku danych.

Audyt aplikacji i systemów informatycznych

Audyt aplikacji i systemów informatycznych analizuje i ocenia ich wydajność, użyteczność, skalowalność oraz bezpieczeństwo. Dodatkowo ułatwia podjęcie decyzji o utrzymaniu danego oprogramowania bądź rezygnacji z niego na rzecz innego rozwiązania. Co więcej wskazuje obszary wymagające usprawnienia.

Audyt procesów biznesowych

Audyt procesów biznesowych przeprowadza się pod kątem optymalizacji kosztów dotyczących systemów informatycznych i podniesienia efektywności ich działania. Głównym celem jest wskazanie propozycji rozwiązań zwiększających wydajność funkcjonowania firmy i obniżających koszty.

Korzyści przeprowadzenia audytu IT

Każdy rodzaj audytu przynosi firmie wielorakie korzyści. Przede wszystkim przedsiębiorstwo otrzymuje cenne informacje dotyczące funkcjonowania systemów informatycznych oraz wskazówki w jaki sposób może efektywniej wykorzystać swoje zasoby. Poniżej przedstawimy najważniejsze korzyści przeprowadzenia audytu IT.

Poprawa bezpieczeństwa

Poprawa bezpieczeństwa przechowywanych danych i przepływających informacji jest najważniejszą zaletą audytu. Jego przeprowadzenie nie tylko zwróci uwagę firmy na słabo zabezpieczone miejsca systemu, które mogą stać się łatwym celem cyberprzestępców, ale także ukaże rozwiązania minimalizujące to ryzyko. Łatwiej i taniej jest zapobiegać atakom hakerów niż później liczyć się z konsekwencjami prawnymi i finansowymi, które następują zawsze po wycieku poufnych danych. Do oceny poziomu bezpieczeństwa często wykorzystuje się tzw. testy penetracyjne polegające na próbie włamania się audytora do systemu firmy. Osoba przeprowadzająca audyt wciela się w hakera i próbuje wyciągnąć dane. Jeżeli jej się powiedzie, oznacza to, że system posiada luki bezpieczeństwa, których należy się pozbyć.

Obniżenie kosztów

Audyt IT pozwala ocenić efektywność i wydajność systemu informatycznego. Audytorzy weryfikują stan wszystkich urządzeń i oprogramowania wykorzystywanych przez firmę oraz zgłaszają występujące nieprawidłowości lub błędy. Dodatkowo doradzają, który produkt technologiczny jest zbędny lub które rozwiązanie warto zastąpić innym generującym niższe koszty. Audyt przeciwdziała również powstawaniu awarii, których naprawa sporo kosztuje.

Zapewnienie zgodności z normami prawnymi

Firmy muszą przestrzegać wymogów formalnych i przepisów prawa dotyczących m.in. ochrony danych osobowych. W przeciwnym wypadku przedsiębiorstwo nie tylko otrzyma wysoką karę finansową, ale również straci swoją wiarygodność i zniszczy wizerunek, co prawdopodobnie doprowadzi do utraty części klientów. Przeprowadzenie audytu zgodności z obowiązującymi normami prawnymi upewnia właścicieli, że przestrzegają wszystkich obowiązków wynikających z ustaw i regulacji.

Etapy przeprowadzania audytu IT

Przebieg audytu jest ściśle określony i składa się z kilku etapów, które gwarantują przeprowadzenie odpowiedniej kontroli. Poniżej zaprezentujemy najważniejsze kroki, które powinien podjąć audytor, aby dokładnie i rzetelnie wykonać swoją pracę oraz móc przekazać firmie wiarygodne informacje.

Określenie celów i zakresu audytu

Po wstępnym zapoznaniu się z funkcjonowaniem przedsiębiorstwa i zrozumieniu jego głównych potrzeb, następuje etap ustalania celów i określania zakresu audytu, które w dużej mierze zależą od jego rodzaju. W przypadku przeprowadzenia kontroli bezpieczeństwa najważniejszym założeniem jest sprawdzenie poziomu zabezpieczeń. Dodatkowo można oszacować ryzyko włamania się do systemu informatycznego i zaproponować rozwiązania minimalizujące ryzyko wystąpienia ataków cyberprzestępców. W przypadku audytu legalności oprogramowania głównym celem jest sprawdzenie czy firma korzysta tylko z legalnych rozwiązań. Zadaniem audytu wydajności systemów IT jest ocena ich efektywności i zaproponowanie zmian zwiększających ich wydajność.

Po ustaleniu celów następuje moment określania zakresu audytu, który obejmuje takie aspekty jak ocenę merytoryczną konkretnych elementów systemu informatycznego, ilość przeprowadzonych testów oraz czas trwania poszczególnych prac.

Planowanie

Planowanie jest bardzo ważnym etapem audytu, ponieważ polega na odpowiednim przygotowaniu się do pracy i ustaleniu kolejnych czynności do wykonania. Należy pamiętać, że planowanie jest procesem ciągłym i wraz z pozyskiwaniem nowych informacji pierwotne plany mogą, a w niektórych przypadkach nawet muszą, ulec zmianie. Na tym etapie następuje wstępna ocena działania systemów informatycznych. Dodatkowo audytorzy próbują zrozumieć funkcjonowanie organizacji oraz starają się poznać ich potrzeby i cele. W ten sposób dowiadują się, które funkcje systemu są niezbędne do działania firmy, a których rozwiązań można się pozbyć.

Gromadzenie i ocena dowodów

Opinia audytora odnośnie konkretnych obszarów architektury IT musi być poparta wiarygodnymi dowodami, które uzyskuje się korzystając z różnych metod badawczych. Audytorzy nie tylko dokładnie przeglądają dokumentację dotyczącą danego systemu, ale również dużo rozmawiają z pracownikami, zwłaszcza z analitykami systemów informatycznych, aby lepiej zrozumieć ich funkcjonowanie oraz stosowane mechanizmy kontroli i bezpieczeństwa. Sami również analizują infrastrukturę IT i wykonują wiele testów, których wyniki pozwolą wskazać słabe punkty systemu.

Napisanie i przekazanie raportu

Ostatnim etapem pracy audytora jest napisanie raportu, w którym zawarte będą wszystkie wykonane czynności, wyniki przeprowadzonych testów oraz ocena funkcjonowania systemów informatycznych. Audytor uwypukla słabości infrastruktury IT, szacuje ryzyko wystąpienia konkretnego zagrożenia oraz proponuje rozwiązania usprawniające działanie systemów i zwiększające ich bezpieczeństwo.